Cyberwar klingt nach Actionfilm, doch die Realität sieht deutlich nüchterner aus: Die Abwehr von Cyberattacken bedeutet vor allem Achtsamkeit. In Deutschland soll eine Behörde Politiker, Unternehmen und Bürger vor Gefahren aus dem Netz schützen.

Die Götter vergangener Zeiten würden sich vermutlich heute manchmal verwundert die Augen reiben. Könnte Teutates etwa, dem die Kelten die Führerschaft in Krieg und Frieden anvertrauten, diese Aufgabe auch in den sozialen Netzwerken wahrnehmen? Auf dem großen Monitor an der Wand des nationalen IT-Lagezentrums Deutschlands würde er vermutlich ebenso wenig Gefahren für sein Volk erkennen wie gewöhnliche Erdenbürger.

Das Programm, für dessen Name er Pate stand, zeigt auf dem Bildschirm Grafiken an, die das aktuelle Geschehen beim Kurznachrichtendienst Twitter darstellen. Das Team um Christian Eibl, den Leiter des Lagezentrums, sucht hier nach Anomalien.Taucht zum Beispiel ein neues Schlagwort gehäuft als Hashtag auf, das in Zusammenhang mit Sicherheitsproblemen der Informationstechnologie stehen könnte, werden die Bundesbeamten im Lagezentrum hellhörig. Sie schauen, ob sich dahinter ein neuer Virus, ein Cyberangriff oder eine noch nicht bekannte Schadsoftware verbirgt. Das sind die Waffen dieser Tage. Es ist kein Vergleich zum analogen Krieg der Römer gegen die Teutates anrufenden Gallier im Comic Asterix. An die Stelle von Schwertern und Fäusten sind Schadprogramme und Botnetze gerückt.

Auf großen Bildschirmen beobachten die Mitarbeiter das Geschehen auf Social-Media-Plattformen und halten gleichzeitig die Regierungsserver im Blick.

| Foto (Zuschnitt): © picture alliance / Oliver Berg / dpa

Die Gefahr ist so unsichtbar wie real: Schon im Jahr 2014 waren Schätzungen des Verbands der Internetwirtschaft (ECO) zufolge etwa 40 Prozent der Computer in Deutschland mit Schadsoftware infiziert. Kriminelle installieren diese Schadsoftware auf fremden Computern, um von deren Ressourcen profitieren zu können. Die so entstehenden Botnetze haben die nötige Bandbreite und Rechenkraft, um Angriffe auf andere Rechner und deren Netzwerk-Dienste auszuführen. Seitdem ist das Problem eher gewachsen als geschrumpft. Das AV-TEST Institut, das sich mit IT-Sicherheit beschäftigt, registrierte Mitte 2018 rund 350.000 neue Schadprogramme und potentiell unerwünschte Anwendungen pro Tag.

Auf großen Bildschirmen beobachten die Mitarbeiter das Geschehen auf Social-Media-Plattformen und halten gleichzeitig die Regierungsserver im Blick.

| Foto (Zuschnitt): © picture alliance / Oliver Berg / dpa

Die Gefahr ist so unsichtbar wie real: Schon im Jahr 2014 waren Schätzungen des Verbands der Internetwirtschaft (ECO) zufolge etwa 40 Prozent der Computer in Deutschland mit Schadsoftware infiziert. Kriminelle installieren diese Schadsoftware auf fremden Computern, um von deren Ressourcen profitieren zu können. Die so entstehenden Botnetze haben die nötige Bandbreite und Rechenkraft, um Angriffe auf andere Rechner und deren Netzwerk-Dienste auszuführen. Seitdem ist das Problem eher gewachsen als geschrumpft. Das AV-TEST Institut, das sich mit IT-Sicherheit beschäftigt, registrierte Mitte 2018 rund 350.000 neue Schadprogramme und potentiell unerwünschte Anwendungen pro Tag.

Cyberkampf im Plattenbau

Diese Gefahren zu entdecken gehört zu den Aufgaben des Bundesamts für Sicherheit in der Informationstechnik (BSI), der einzigen Bundesbehörde mit dem gesetzlichen Auftrag zur Cyberabwehr. In der schmucklosen Bonner Zentrale sind über 900 Experten mit der Auswertung der Bewegungen im Internet befasst. Den lieblosen Plattenbau aus den 1970er-Jahren nutzte vorher eine Reifenfirma, nur die strengen Sicherheitschecks am Eingang weisen auf den neuen Mieter hin. Das Lagezentrum im vierten Stock ist noch zusätzlich gesichert. Eibl schaut über die beiden Schreibtischreihen, von denen Mitarbeiter die sechs Großmonitore beobachten. Sie kontrollieren unter anderem, ob das Regierungsnetz verfügbar ist, und haben das Mailaufkommen auf den Servern der Berliner Regierungszentralen im Blick.

Im Bonner Bundesamt für Sicherheit in der Informationstechnik sind über 900 Experten mit der Auswertung der Bewegungen im Internet befasst.

| Foto (Zuschnitt): © picture alliance / Oliver Berg / dpa

Doch es geht nicht nur um die technische Aufklärung, auch die politischen Auswirkungen möglicher Angriffe im Netz werden analysiert. Deshalb arbeiten verschiedene Berufsgruppen miteinander, vom IT-Spezialisten bis hin zum Politologen. Auch ein Fachmann für kritische Infrastruktur wie Energieversorgung oder Krankenhäuser sitzt vor einem der Monitore. Die Gefahr von Attacken auf Staudämme oder Kraftwerke sei jedoch geringer, als weithin angenommen, sagt Behördensprecher Matthias Gärtner. „Da muss man die Kirche im Dorf lassen – man kann nicht plötzlich einen Regler umlegen und alles fliegt in die Luft.“

Im Bonner Bundesamt für Sicherheit in der Informationstechnik sind über 900 Experten mit der Auswertung der Bewegungen im Internet befasst.

| Foto (Zuschnitt): © picture alliance / Oliver Berg / dpa

Doch es geht nicht nur um die technische Aufklärung, auch die politischen Auswirkungen möglicher Angriffe im Netz werden analysiert. Deshalb arbeiten verschiedene Berufsgruppen miteinander, vom IT-Spezialisten bis hin zum Politologen. Auch ein Fachmann für kritische Infrastruktur wie Energieversorgung oder Krankenhäuser sitzt vor einem der Monitore. Die Gefahr von Attacken auf Staudämme oder Kraftwerke sei jedoch geringer, als weithin angenommen, sagt Behördensprecher Matthias Gärtner. „Da muss man die Kirche im Dorf lassen – man kann nicht plötzlich einen Regler umlegen und alles fliegt in die Luft.“

Täglich Tausende Angriffe auf Bundesbehörden

Zwei Stockwerke unterhalb des Lagezentrums residiert das Nationale Cyber-Abwehrzentrum. In dieser Runde treffen alle wesentlichen Mitspieler zusammen, die an der Fahndung nach Kriminellen, Terroristen oder Spionen im Netz beteiligt sind. Die Nato ist ebenso dabei wie die heimischen Nachrichtendienste. Hier laufen die Informationen zusammen, zu tun gibt es genug. Ende 2016 konnten die Aufklärer zum Beispiel die weltweit größte Botnetz-Infrastruktur mit dem Namen Avalanche zerschlagen. Die Avalanche-Bots hatten sich auf Phishing-Attacken und Schadprogramme konzentriert, um Zugriff auf Online-Banking zu bekommen. Doch auch der Schutz des Regierungsnetzes ist schon Arbeit genug. Die Jäger fischen durchschnittlich 1.700 infizierte Mails am Tag ab, bevor sie geöffnet werden können. Die ungezielten Angriffe auf Ministerien und Bundesbehörden gehen in die Tausende am Tag.

Lange Zeit hat die Öffentlichkeit die Sicherheitsprobleme im Netz nur am Rande wahrgenommen. Dabei gibt es das BSI bereits seit 1991 und das Nationale Cyber-Abwehrzentrum wurde 2011 eingerichtet. Das Problembewusstsein änderte sich jedoch schlagartig 2013 mit den Enthüllungen des ehemaligen US-Geheimdienstlers Edward Snowden. Da kam heraus, dass der US-Dienst NSA sogar das Mobiltelefon von Bundeskanzlerin Angela Merkel abhörte. „Abhören von Freunden, das geht gar nicht“, befand Merkel damals.

Bundeskanzlerin Angela Merkel zeigte sich zutiefst empört, als 2013 herauskam, dass der US-amerikanische Geheimdienst NSA ihr Handy abgehört hatte.

| Foto (Zuschnitt): © picture alliance / Rainer Jensen / dpa

Der zweite medienwirksame Skandal ereignete sich im Mai 2015. Eibl erinnert sich noch genau an den Tag: Hacker hatten die IT-Netze des Deutschen Bundestags geknackt und über einen längeren Zeitraum eine noch immer nicht bekannte Zahl von Dokumenten und Daten stehlen können. Das System war offenkundig bei weitem nicht so gut gesichert wie das Regierungsnetz. Das Parlament hatte diese Aufgabe nicht der Regierungsbehörde BSI überlassen wollen, trotzdem wurden in der Krise die BSI-Experten zusammengerufen, um dem Parlament zu helfen. Sie konnten die Spuren ein Stück zurückverfolgen, doch bis heute ist unklar, wer genau die Hacker waren.

Bundeskanzlerin Angela Merkel zeigte sich zutiefst empört, als 2013 herauskam, dass der US-amerikanische Geheimdienst NSA ihr Handy abgehört hatte.

| Foto (Zuschnitt): © picture alliance / Rainer Jensen / dpa

Der zweite medienwirksame Skandal ereignete sich im Mai 2015. Eibl erinnert sich noch genau an den Tag: Hacker hatten die IT-Netze des Deutschen Bundestags geknackt und über einen längeren Zeitraum eine noch immer nicht bekannte Zahl von Dokumenten und Daten stehlen können. Das System war offenkundig bei weitem nicht so gut gesichert wie das Regierungsnetz. Das Parlament hatte diese Aufgabe nicht der Regierungsbehörde BSI überlassen wollen, trotzdem wurden in der Krise die BSI-Experten zusammengerufen, um dem Parlament zu helfen. Sie konnten die Spuren ein Stück zurückverfolgen, doch bis heute ist unklar, wer genau die Hacker waren.

Keine Horrorszenarien, aber viele Aufgaben

Zum Job der BSI-Experten gehört auch der Schutz von Bürgern und Unternehmen, besonders den kleineren, die sich keine aufwändigen Sicherheitssysteme leisten können. Die Behörde informiert sie über mögliche Gefahren und Gegenmaßnahmen. Es arbeitet nicht kommerziell und veröffentlicht seine Schwachstelleninfos. Viele Bewerber verzichteten auf hochbezahlte IT-Jobs in der freien Wirtschaft, um sich stattdessen der öffentlichen Gefahrenabwehr zu widmen, erzählt Eibl. Allein im kommenden Jahr werden 350 Cyberfachleute neu eingestellt. Bald werden die Beschäftigten dann auch in einen Neubau umziehen können. Mit den Risiken wächst eben auch die Vorsicht: „Es gibt immer Lücken“, weiß der Chef des Lagezentrums.

„Die Zusammenarbeit funktioniert sehr gut“, findet der Cybersicherheitsexperte des IT-Verbands Bitkom, Nabil Alsabah. Das Amt verfüge über eine hohe Kompetenz. „Das ist in vielen anderen Ländern nicht der Fall.“ Hinsichtlich der realen Bedrohungen durch Hacker gibt sich der Experte gelassen, denn mit den Angriffen steige auch das Knowhow der Abwehr. Die in manchen Filmen dargestellten Horrorszenarien hält er deshalb für weit übertrieben: Keines sei bislang eingetroffen, „weil wir besser sind, als wir glauben.“

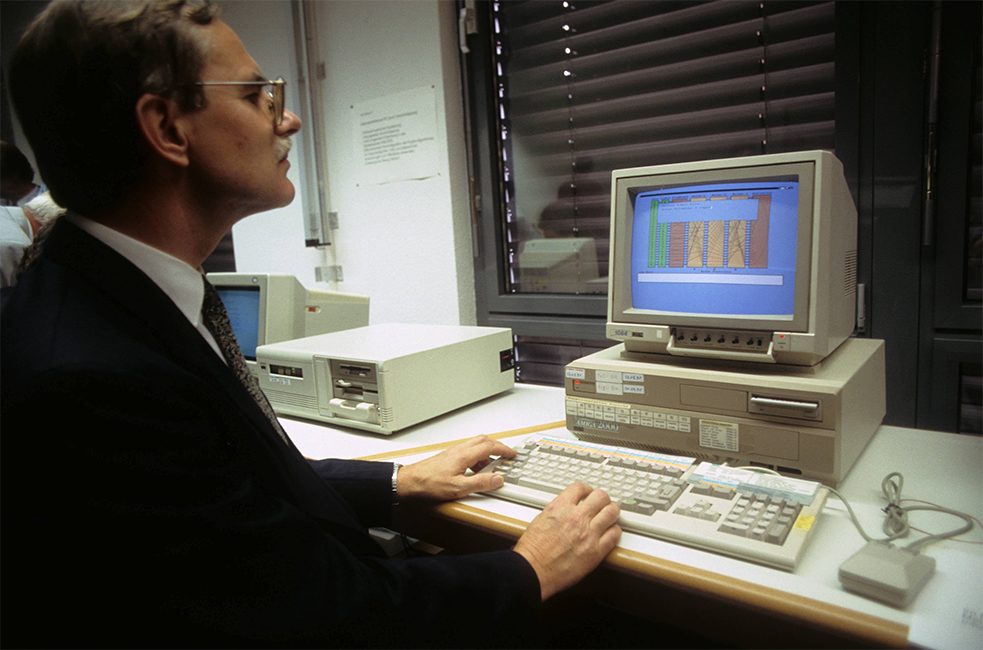

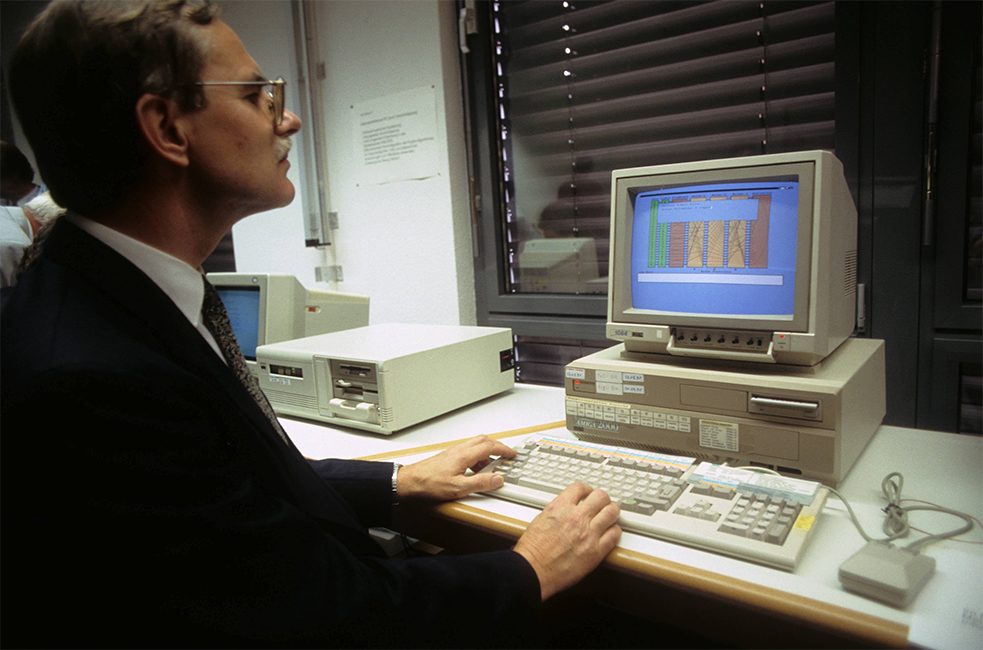

Das BSI gab es schon lange bevor die Gefahren im Netz ins öffentliche Bewusstsein rückten: Ein BSI-Mitarbeiter bei der Arbeit im Jahr 1992.

| Foto (Zuschnitt): © picture alliance / Gisbert Paech / ullstein bild

Durch die zunehmende Digitalisierung von Wirtschaft und Privatleben sieht Gärtner viele neue Aufgaben auf das BSI zukommen. Autonomes Fahren, vernetzte Haushaltsgeräte, Robotik und Industrie 4.0 – alle Entwicklungen bedeuten auch potenzielle Angriffsflächen für Spione oder Kriminelle. Ihr Schutz erfordere Kooperation und damit auch ein Umdenken konkurrierender Firmen. „Früher war es kaum möglich, zwei Unternehmen an einen Tisch zu bekommen und die Karten offenzulegen“, sagt er. Dies habe sich geändert.

Das BSI gab es schon lange bevor die Gefahren im Netz ins öffentliche Bewusstsein rückten: Ein BSI-Mitarbeiter bei der Arbeit im Jahr 1992.

| Foto (Zuschnitt): © picture alliance / Gisbert Paech / ullstein bild

Durch die zunehmende Digitalisierung von Wirtschaft und Privatleben sieht Gärtner viele neue Aufgaben auf das BSI zukommen. Autonomes Fahren, vernetzte Haushaltsgeräte, Robotik und Industrie 4.0 – alle Entwicklungen bedeuten auch potenzielle Angriffsflächen für Spione oder Kriminelle. Ihr Schutz erfordere Kooperation und damit auch ein Umdenken konkurrierender Firmen. „Früher war es kaum möglich, zwei Unternehmen an einen Tisch zu bekommen und die Karten offenzulegen“, sagt er. Dies habe sich geändert.